Как расшифровать панели мдф: Что такое МДФ? — Мастерская МДФ

Что такое МДФ? — Мастерская МДФ

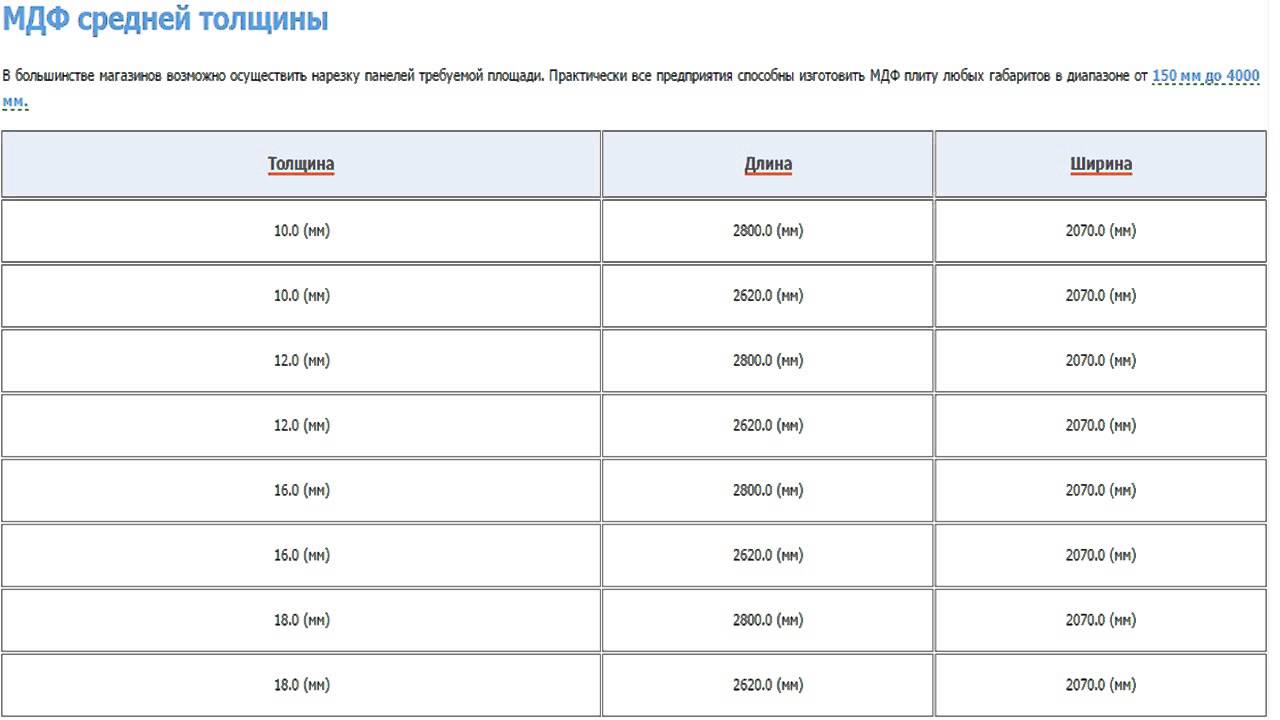

Как расшифровывается МДФНаверное, каждый производитель мебели знаком с материалом МДФ и использует его для тех или иных целей. Но не каждый знает, как расшифровывается аббревиатура МДФ, что входит в состав МДФ плиты и какими свойствами она обладает.

Случаются и такое, что кто-то вовсе не знаком с данным материалом, хотя его название очень часто встречается и постоянно висит на слуху. Поэтому, впоследствии возникает закономерный вопрос – что такое МДФ и почему он имеет такую популярность?

Аббревиатура МДФ представляет собой транслитерацию английского названия Medium Density Fiberboard, в сокращении – MDF, что в дословном переводе обозначает «среднеплотная древесноволокнистая плита».

Из чего состоит МДФМДФ плита изготавливается из просушенных волокон древесины, обработанных связующими синтетическими веществами, которые формируются в форме прямоугольного утолщенного ковра для дальнейшего горячего прессования и шлифовки.

В основе связующих веществ волокнистой структуры МДФ плиты используются модифицированные меламином карбидные смолы. При этом эмиссия формальдегида в МДФ остается на низком уровне, сравнимом с натуральным деревом. Таким образом, минимизировано выделение опасных для здоровья веществ.

Технологические свойства МДФОтвечая на вопрос, что такое МДФ, стоит рассказать о его физических свойствах и особенностях его применения в различных отраслях современной промышленности и строительстве.

Во-первых, МДФ плита обладает высокой механической прочностью. Благодаря этому качеству, материал получил широкое распространение в строительстве и, особенно, в мебельном производстве, так как не только превосходит другие материалы по устойчивости к механическому воздействию, но и отлично удерживает мебельную фурнитуру и крепеж.

Во-вторых, МДФ плита является прямым конкурентом ДСП по устойчивости к влаге и горячему пару.

В-третьих, благодаря мелкодисперсному составу, МДФ идеально подходит для механической обработки пильным, фрезеровальным и шлифовальным инструментом, что позволяет получать сложные фигурные изделия с наименьшими затратами труда.

И, в-четвертых, благодаря влагоотталкивающим свойствам, МДФ плита обладает устойчивостью к различным микроорганизмам и плесневым грибкам, что делает изделия экологически безопасными при использовании в быту.

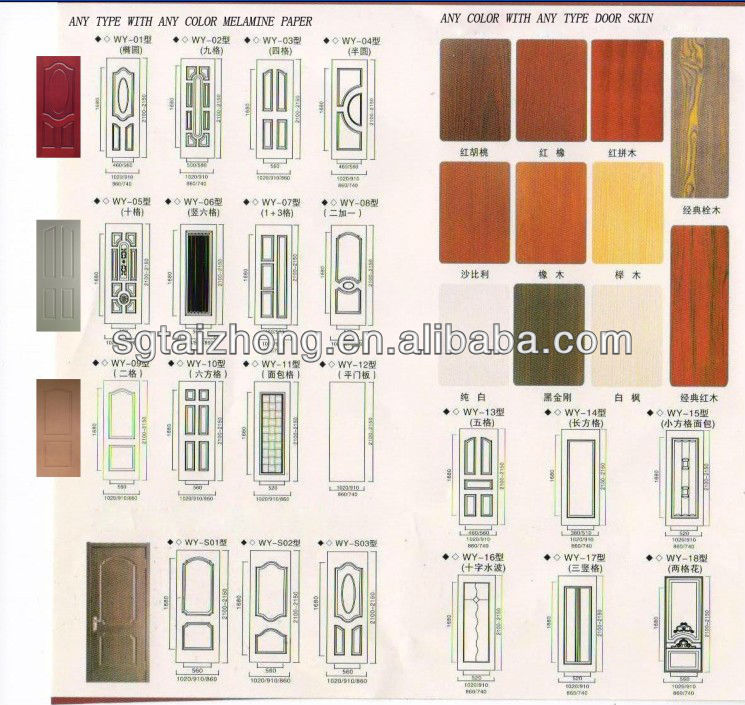

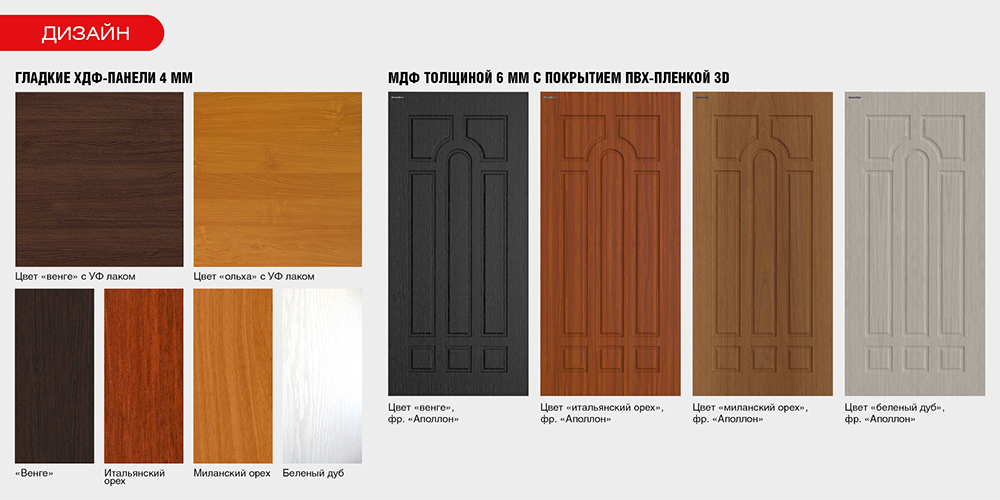

Область применения МДФБлагодаря своим технологическим свойствам плита МДФ получила свое распространение, в первую очередь, в мебельном производстве, особенно когда требуется изготовить фасады с элементами резьбы. Дальнейшая опрессовка МДФ фасадов в пленку ПВХ дает эффект сравнимый только с изготовлением мебели из натурального дерева. Следует отметить разнообразие различных элементов декора мебели выполненных из МДФ, таких как карнизы, рамочный профиль, декоративные панели МДФ и прочие изделия.

На втором месте по популярности использования материала МДФ, стоит ламинированное напольное покрытие. Здесь наиболее сильно проявились такие качества МДФ как прочность и влагоустойчивость. Кроме того, в строительной отрасли МДФ применяют в виде стеновых панелей, декоративных накладок на межкомнатные двери, для отделки наличников.

МДФ плита также используется в электронике, при производстве акустических систем, а также в качестве упаковки, в том числе с элементами декоративного орнамента.

Что такое МДФ? Ответ очевиден. Там где нет возможности использовать натуральное дерево или ДСП, как альтернативный материал чаще всего используется «древесная плита средней плотности».

Другие статьи…

МДФ – расшифровка аббревиатуры, изготовление и область применения плит

В последние годы появилось много новых строительных и облицовочных материалов, но их названия, к сожалению, не всегда понятны. Например, на смену традиционным древесно-стружечным плитам пришли более качественные листы МДФ, расшифровка аббревиатуры которых не связана с русским языком. Начальные буквы относятся к наименованию материала на английском языке, поэтому правильным написанием считается MDF, а МДФ – это просто транскрипция иноязычного звучания, хотя существует вариант расшифровки аббревиатуры и в русском изложении.

Начальные буквы относятся к наименованию материала на английском языке, поэтому правильным написанием считается MDF, а МДФ – это просто транскрипция иноязычного звучания, хотя существует вариант расшифровки аббревиатуры и в русском изложении.

Что такое плита МДФ

Листы изготавливаются в заводских условиях из сухой древесной стружки, имеющей мелкую дисперсию, и связующего в виде карбомидных смол. Низкое содержание формальдегида в плитах МДФ обеспечивается путем модифицирования смол меламином. Технология производства предусматривает сухой метод прессования при наличии двух требований – поддержания высокой температуры и необходимого давления. В дальнейшем плиты шлифуют, за счет чего получаются ровные и гладкие поверхности.

Готовые листы МДФ отличаются:

- высокой прочностью и плотностью;

- экологичностью, чего не скажешь о древесно-стружечных плитах;

- отличной влагостойкостью;

- отсутствием гниения и плесени;

- невозможностью развития микроорганизмов;

- однородной структурой;

- гигиеничностью;

- универсальностью;

- легкостью механической обработки;

- простым монтажом.

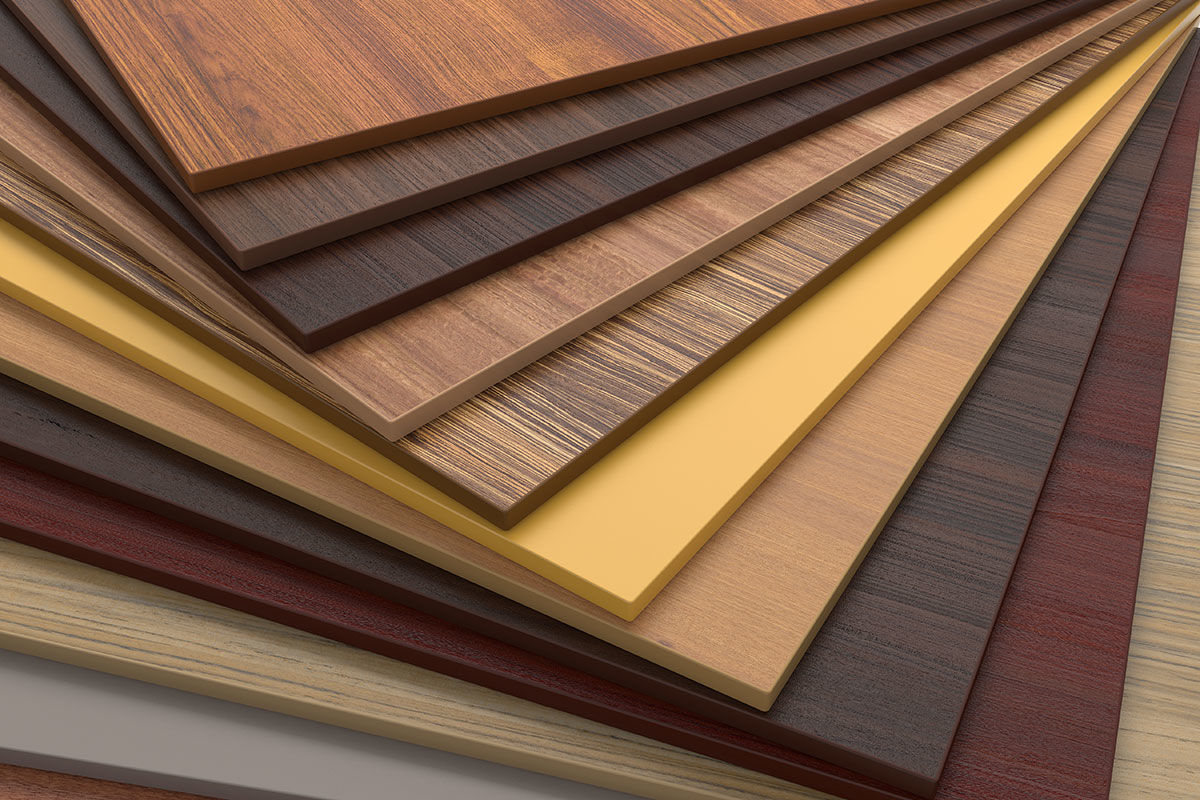

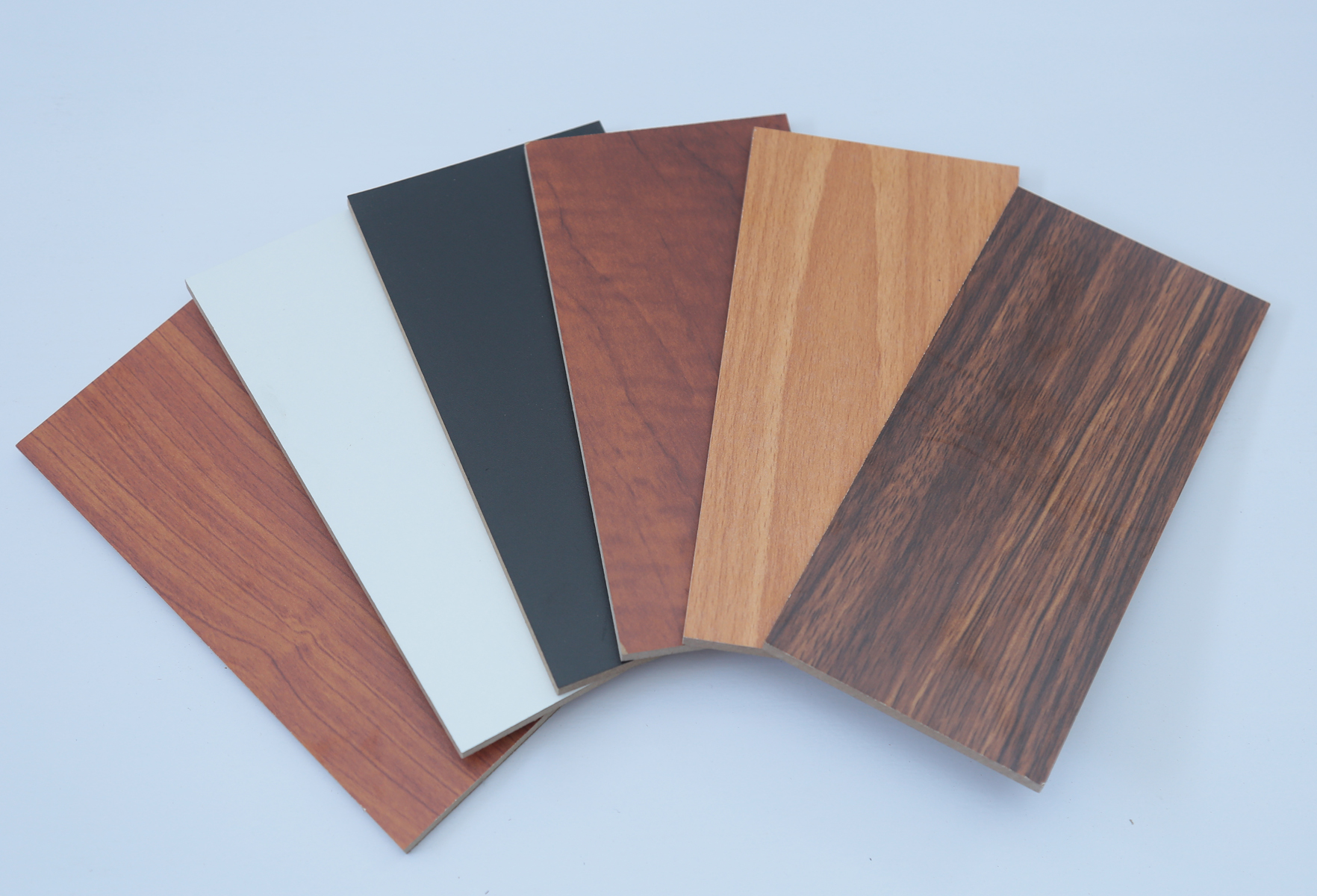

МДФ плиты выпускают ламинированными – с матовой или глянцевой поверхностью, шпонированными и под покраску. Они обеспечивают хорошую звукоизоляцию и внешне выглядят достаточно привлекательно, а листы с повышенной влагостойкостью близки по свойствам к пластику.

Как разобраться в аббревиатуре

Итак, плиты МДФ – что это такое, расшифровка каких слов заключается в сокращенном названии материала и как понимать эти три буквы? Под данной аббревиатурой в русском варианте предлагается понимать не что иное, как «мелко-дисперсионную фракцию». Но на самом деле, это является всего лишь одним из компонентов готовой плиты, а именно – древесной стружки мелкой дисперсии, используемой в производстве.

Английское название материала дает несколько другое понятие, а именно:

- Medium – средний;

- Density – плотность;

- Fibreboard – волокнистая плита.

Другими словами, MDF является «волокнистой плитой средней плотности». Можно только добавить – древесноволокнистой. Какая расшифровка больше нравится, такой и следует пользоваться. Но не сто́ит забывать о том, что производство плит в промышленном масштабе началось в США еще в 1966 году, поэтому пальму первенства следовало бы отдать английскому названию. В России материал начали выпускать лишь через 31 год, в 1997-м.

Какая расшифровка больше нравится, такой и следует пользоваться. Но не сто́ит забывать о том, что производство плит в промышленном масштабе началось в США еще в 1966 году, поэтому пальму первенства следовало бы отдать английскому названию. В России материал начали выпускать лишь через 31 год, в 1997-м.

Сегодня мировым лидером по изготовлениюMDF-плит считается Китай.

Область применения

Универсальность МДФ обеспечивает широкую сферу использования плит. Их применяют при изготовлении мебели и межкомнатных дверей, напольных покрытий, карнизов и наличников. МДФ устанавливают в качестве перегородок и используют в отделочных работах. Из плит делают акустические колонки, упаковочные коробки и эксклюзивные предметы дизайна.

Экологичность материала позволяет применять МДФ в детских комнатах и дошкольных учреждениях. А привлекательный внешний вид дает возможность отделки декоративными панелями представительских кабинетов и офисов. MDF обладает лучшим качеством и имеет более высокие эксплуатационные характеристики по сравнению с самыми близкими аналогами – плитами ДСП и ДВП. Данный фактор отражается на многофункциональности и популярности рассматриваемого материала.

MDF обладает лучшим качеством и имеет более высокие эксплуатационные характеристики по сравнению с самыми близкими аналогами – плитами ДСП и ДВП. Данный фактор отражается на многофункциональности и популярности рассматриваемого материала.

Мдф что это такое, расшифровка аббревиатуры

Прогресс в технологии произвел рациональное применение отходов из любой древесины, именно таким образов появились плиты МДФ. Расшифровка указанного материала основывается на английских буквах MDF, согласно переводу это означает – древесноволокнистая плита средней полости. МДВ было изобретено как дальнейшее развитие сухого варианта производства ДВП, учитывая все совершенствования при изготовлении ДВП технологии. Часто, словосочетание МДФ применяются как альтернативное название всеми популярному названию ДВП. Если разобраться, то это в принципе является одним и тем же, отличие наблюдается лишь в технологии изготовления, которая дает материалу новейшие свойства указанного материала.

Где применяется вышеуказанный материал

МДФ считается хорошей альтернативой в большинстве случаев, когда необходим отделочный материал.

Также МДФ часто используют в рекламном бизнесе, так как из него делают стенды для выставок. В электронной сфере материал используется для производства колонок либо иных акустических систем. МДФ считают декоративным материалом, который нашел использование в разнообразных отраслях. Вышеуказанный материал — это достойная замена древесине, и при этом ценовая политика значительно ниже. Древесноволокнистая плита средней полости никаким образом не уступает по качеству древесине, а по определенным показателям даже имеет преимущество.

Технология изготовления вышеуказанного материала

Изготовление материала осуществляется в пару действий. Для начала необходимо заготовить сырье, как правило, это обыкновенный лес. Все бревна необходимо хорошо очистить от коры, далее она измельчаются на маленькие щепки, соответственно получается состав, который необходимо избавить от мусора, песка и отправить пропарится. После того, как масса прошла пропарку, вся щепка измельчается, а дальше в нее помещаются специальные смолы. После полученная масса помещается в сушилку, далее из нее полностью убирают весь воздух. На специальном формировочном станке получают, определенное волокно. При помощи вышеуказанного станка массу начинают сдавливать в ковер, соответственно под влиянием давления устраняется воздух.

Дабы придать внешне красивый вид, изготовленные панели отправляют на шлифовку, также происходит выравнивание толщины полотна, и удаление дефектов. Дабы получить именно плиты МДФ, используется технологическая щепка, парафин, аммоний хлористый и смола. Полученный материал необходимо сохранять исключительно в запечатанном виде. В месте, где хранится материал, влажность не должна быть больше 70%, а температура максимально достигает 25 С.

Дабы придать внешне красивый вид, изготовленные панели отправляют на шлифовку, также происходит выравнивание толщины полотна, и удаление дефектов. Дабы получить именно плиты МДФ, используется технологическая щепка, парафин, аммоний хлористый и смола. Полученный материал необходимо сохранять исключительно в запечатанном виде. В месте, где хранится материал, влажность не должна быть больше 70%, а температура максимально достигает 25 С.Учитывая вариант отделки лицевой поверхности МДФ, их можно разделить по видам. Наиболее распространенные.

- Ламинированные плиты. Изготавливаются при нанесении нанесения на поверхность специальной пленки ПВХ. Пленка достаточно эластична, пылеотталкивающая.

- Шпонированные плиты. Изготавливаются при помощи облицовки шпонов ценных пород древесины, которому можно придать любой оттенок.

- Крашенные панели. Для окрашивания, могут использоваться качественные составы, у которых высокая устойчивость к химическому влиянию.

Состав указанного материала. Свойства

МДФ имеет немного схожего состава с ДВП. Волокна хорошо высушенной древесины перемешиваются с разнообразными синтетическими веществами клеящего свойства. Сделанный состав прессуется при помощи влияния высокой температуры, а затее происходит шлифование. Именно данным способом изготавливается МДФ.

Дабы склеить все частицы применяют специальные типы смол, какой, как правило, не имеют, свойства испарятся, после того, как пройдено прессование и термическая обработка. Наиболее основное положительное свойство МДФ заключается в том, что в него входит очень маленький процент содержания ядовитых формальдегидов. Именно благодаря данному факту, уровень экологической безопасности МДФ намного выше, нежели у его аналогов.

Главные качества

- Великолепная прочность. Именно благодаря данному факту, материал нашел широкое использование в мебельной сфере.

- Устойчивость к воде. Водостойкость материала не сопоставима с таким материалом, как пластмасса, но она намного выше, нежели у натуральной древесины.

- Обрабатываемость. МДФ великолепно можно резать, шлифовать и обрабатывать определенными инструментами. Данное свойство позволяет делать разнообразные фигуры на основе панелей древесноволокнистой плиты, соответственно открывается широкая возможность при дизайнерском оформлении.

- Биологическая устойчивость. Наивысшая степень плотности, а также пропитка полимерным клеящим, не позволяет приспосабливаться к нему разнообразные микроорганизмы. Из этого следует, что гниение и грибок не возникают.

Положительные характеристики и недостатки

Существует множество положительных характеристик указанного материала.

- Основной положительной характеристикой является легкость монтажа. Перед тем как начинать обшивать стены, не стоит делать предварительную подготовку. Соответственно отпадает проблема дополнительной уборки комнаты от грязи и пыли. МДФ достаточно прочный и однородный строительный материал, это делает его наиболее устойчивым к влаге либо горячим парам.

- Ценовая политика не велика.

- МДФ – это экологически безопасный материал, который не наносит вреда здоровью человека. Более того, материал считается великолепным утеплителем и звукоизолятором.

- Древесноволокнистая плита средней полости способна сохранять длительное время геометрические параметры.

- Великолепное качество поверхности: структура гладкая, ровная, при всем этом, достаточно плотная. Любая необходимая обработка вышеуказанного материала не вызовет сложностей. Также радует цветовая палитра материала.

- МДФ не подвергает атакам разнообразных грибков и микроорганизмов.

К определенным минусам вышеуказанного вида плиты можно отнести:

- быстрая занимаемость если есть контакт с открытым пламенем;

- не достаточно сильная устойчивость к механическим повреждениям.

Количество недостатков не так велико, как перечень преимуществ материала. Необходимо отметить, что выбор отделочного материала – это личное дело каждого.

- 0,0959 s

- ©2020 Все права защищены

МДФ расшифровка

МДФ в настоящее время является одним из самых распространенных древесных материалов. Его можно найти в мебели, дверях, а так же он активно используется при отделке различных поверхностей.

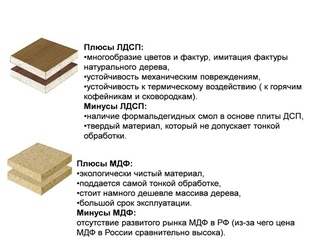

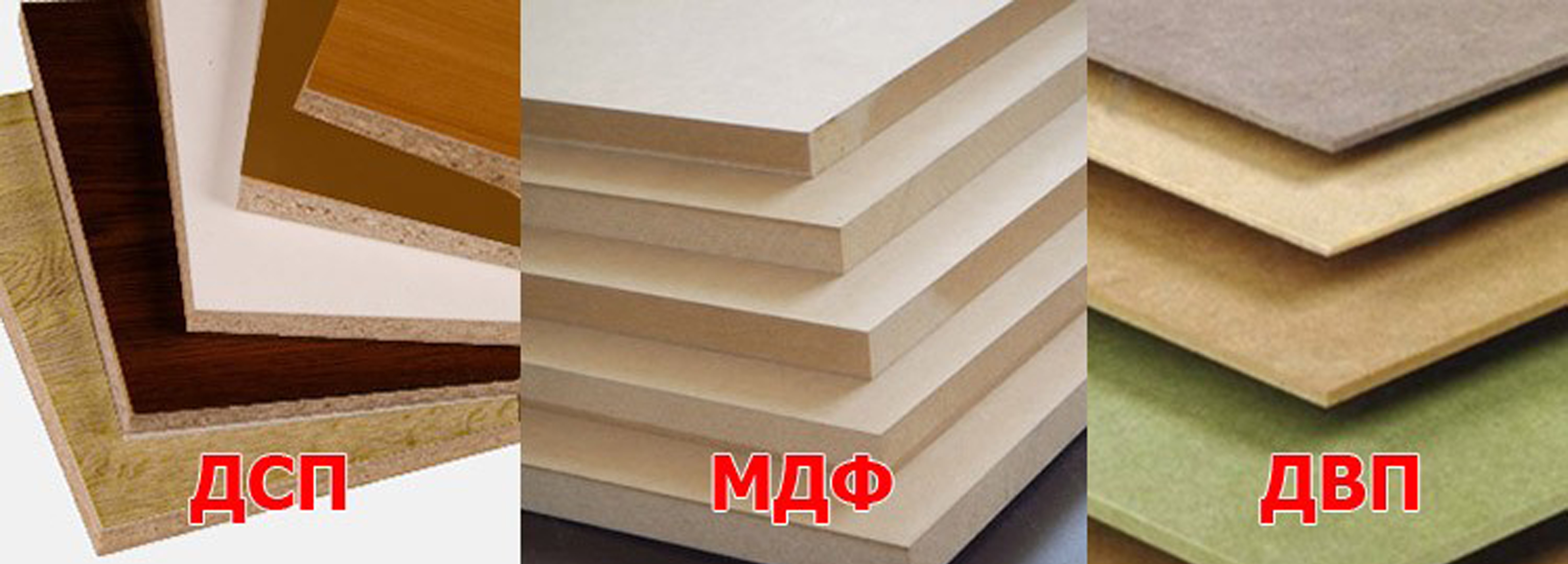

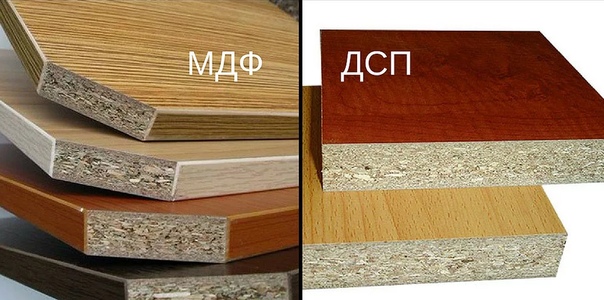

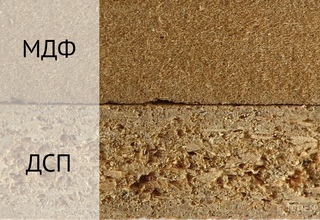

Многие сравнивают МДФ с ДВП (древесно-волокнистая плита). Отчасти, такое сравнение уместно, так как свойства материалов во многом схожи, но МДФ характеризуется более продвинутой технологией производства и более высоким качеством.

МДФ – расшифровка

По-хорошему, правильнее будет MDF, так как это аббревиатура от английских слов: Medium Density Fiberboard или древесноволокнистая плита средней плотности.

Состав

Состав и технология производства МДФ очень схожи с ДВП. Сухие волокна древесины смешиваются с синтетическими клеящими веществами. Полученная масса прессуется под воздействием повышенной температуры, после чего шлифуется. Таким образом, получается плита МДФ.

Таким образом, получается плита МДФ.

Для склеивания частиц используют особые типы смол, которые практически не испаряются после прессования и термической обработки.

Одним из ключевых преимуществ МДФ перед ДВП и тем более ДСП – крайне низкий уровень содержания ядовитых формальдегидов. Благодаря этому, показатель экологической безопасности МДФ значительно выше, чем у аналогов.

Основные свойства

- Отличная механическая прочность. Благодаря ей материал нашел широкое применение в мебельной промышленности. Ведь МДФ не только отлично сохраняет форму мебели, но и хорошо держит крепежные элементы.

- Водостойкость. Конечно, она несопоставима с водостойкостью пластмасс, но выше чем у натуральной древесины.

- Обрабатываемость. МДФ отлично режется, шлифуется и обрабатывается иным инструментом. Это позволяет создавать любые геометрические формы на основе МДФ панелей, открывая широкие возможности по дизайнерскому оформлению тех или иных элементов.

- Биологическая устойчивость. Высокая плотность и пропитка полимерным клеящим составом делает МДФ почти полностью неприспособленной для жизни микроорганизмов. Отсюда, отсутствие проблем с плесень, гниением и грибком.

Применение

Основное направление использования МДФ – мебельное производство, а точнее: изготовление декоративных элементов мебели и фасадов. Ламинирование МДФ с помощью ПВХ пленки позволяет придать поверхности практически любой дизайн и симпатичный глянец. Благодаря хорошей обрабатываемости, МДФ так же ценится там, где необходимо выполнять сложную резьбу.

Не менее распространено использование панелей МДФ для отделки межкомнатных дверей. Во входных дверях конструкции на основе МДФ применяются редко, так как металл здесь вне конкуренции.

Так же данный материал активно применяется при изготовлении напольных покрытий и стеновых панелей. Последние часто используются при отделочных работах, как альтернатива гипсокартону.

Наконец, МДФ применяется при изготовлении различных небольших элементов отделки: наличников, карнизов и т. д. Кроме того, из него нередко делают корпуса звуковоспроизводящей аппаратуры (колонок).

д. Кроме того, из него нередко делают корпуса звуковоспроизводящей аппаратуры (колонок).

Панели МДФ — что это, характеристики и применение

МДФ панель – это обработанные и подготовленные к использованию листы, произведенные из МДФ. Этот строительный материал используется в большом количестве работ и является одним из самых популярных материалов. Рассмотрим подробнее непосредственно материал МДФ, а также вид панелей, используемых в современном строительстве.

Итак, МДФ панели что это такое? МДФ расшифровывается как мелко-дисперсионная фракция, и является древесноволокнистой плитой средней плотности. МДФ производят из опилок и волокон дерева, которые склеиваются между собой при помощи клеящих материалов, а также подвергаются прессованию и термообработке. Таким образом. МДФ является ни чем иным, как деревоплитой, произведенной из самых мелких компонентов. В отличие от других видов деревоплиты. МДФ обладает многими улучшенными свойствами и является самым часто используемым материалом.

Из полезных свойств МДФ можно выделить следующие:

- средняя плотность, которая делает материал более прочным, но в то же время более мягким и эластичным, что позволяет ему использоваться дольше, а также поддается большому количеству видов обработки;

- отличная теплостойкость, позволяющая использовать его в качестве утеплителя или как элемент для утепления при использовании других материалов в комплексе;

- стойкость к грибкам и микроорганизмам, а также экологичность;

- относительная дешевизна ввиду того, что МДФ вырабатывается из вторичного сырья.

Применение МДФ очень обширное. Например, некоторые МДФ-материалы используются для изготовления мебели, а также для косметической и тепловой отделки помещений. И здесь как раз особую роль играют МДФ-панели.

МДФ-панель – это лист МДФ, который имеет определенную длину, ширину и толщину, и подготовленный специальным образом. Так, МДФ панель делают толщиной примерно в пять или шесть миллиметров, и с обоих сторон делают стыки, позволяющие делать конструкцию или более плотно совмещать панели между собой. Также, одна из сторон МДФ чаще всего окрашена.

Также, одна из сторон МДФ чаще всего окрашена.

МДФ-панели бывают нескольких видов и подойдут, в зависимости от вида, как для наружных, так и для внутренних работ. Так, для внутреннего утепления помещений используют МДФ-панели, которые совмещают между собой, делая второстепенный слой для стены, а в пространство между панелями и стеной помещают стекловату или другой материал для помещения.

Внутренние помещения, отделанные МДФ-панелями, смотрятся очень современно и экологично.

Строительные материалы на основе МДФ стали производить еще в шестидесятых годах прошлого столетия, но только последние двадцать лет они стали действительно известными и востребованными. В Европе МДФ считается материалом номер один, и в России большая часть отделочных работ производится именно при использовании этого материала.

МДФ панели — что это такое и где используют? Расшифровка аббревиатуры |

Плита (панель) МДФ — это древесноволокнистая плита средней плотности, расшифровка от английской аббревиатуры MDF (Medium Density Fibreboard). Материал превосходит по своим характеристикам и долговечности такие материалы как ДСП, ДВП.

Материал превосходит по своим характеристикам и долговечности такие материалы как ДСП, ДВП.

МДФ панели уже давно стали обширно использоваться в строительной сфере. Связано это с их неотъемлемыми преимуществами, такими как, долговечность, качество, симпатичный вид, легкость установки, термоизоляция и шумоизоляция. МДФ панели, не требуют дополнительного ухода, что намного упрощает их эксплуатацию. Панели МДФ легко демонтируются в случае изменения интерьера, кроме того, они не впитывают грязь и устойчивы к солнечному излучению.

Плюсы использования панелей и плит МДФ

Панели МДФ, имеют много положительных сторон, при сравнении с прочими материалами строительства. Одной из них, можно назвать универсальность использования, так как их монтаж возможен и уместен, как в квартире, так и в кабинете или столовой, в любом варианте МДФ плита, будет смотреться презентабельно и обеспечит хорошую теплоизоляцию и звукоизоляцию. Следующим плюсом, является легкость в использовании, по мере надобности, Вы можете произвести замену покоробленного листа — новым. Если Вы приняли решение применить в оформлении помещения стеновые МДФ плиты, то Вам не потребуется тратить время и силы на сглаживание стенки, снимать старую штукатурку, обои и пр. Не надо также, иметь большой опыт и особые инструменты для работы с МДФ панелями, их с легкостью может установить один человек самостоятельно.

Если Вы приняли решение применить в оформлении помещения стеновые МДФ плиты, то Вам не потребуется тратить время и силы на сглаживание стенки, снимать старую штукатурку, обои и пр. Не надо также, иметь большой опыт и особые инструменты для работы с МДФ панелями, их с легкостью может установить один человек самостоятельно.

Цена МДФ панелей, также радует, они доступны для любого человека. Решившись установить подобную конструкцию, человек, сберегает свое время и средства. Используются панели МДФ, не только лишь для отделки стенок, Вы с легкостью сможете установить их на веранде, балконе или потолке. Обилие палитры декоров, позволит подобрать желаемый дизайн и воплотить его в реальность. Панели МДФ, выполняются из высококачественного материала, который производится на базе натурального дерева. Вот поэтому этот материал применяется при отделке, практически любых комнат, как в офисе, так и в доме. Такой материал, пользуется спросом, из-за своей экологичности и практичности.

Внешний вид панелей МДФ напоминает собой натуральное дерево, но в отличие от дерева ,на нем не имеется трещинок ,сучков и прочих похожих недостатков. Если хозяевам будет не по вкусу отделка помещения «под дерево», всегда есть возможность купить и установить плиты МДФ, имитирующие различные варианты гранита или мрамора. Панели МДФ, дают возможность создать современный и элегантный интерьер, который всегда будет Вас радовать своей элегантностью и прослужит Вам большое количество лет.

Если хозяевам будет не по вкусу отделка помещения «под дерево», всегда есть возможность купить и установить плиты МДФ, имитирующие различные варианты гранита или мрамора. Панели МДФ, дают возможность создать современный и элегантный интерьер, который всегда будет Вас радовать своей элегантностью и прослужит Вам большое количество лет.

Если Вас интересуют межкомнатные двери — обратите внимание на двери профиль дорс. Межкомнатные двери компании Profil Doors отличаются оптимальным отношением цена/качество. Нестандартный дизайн дверей позволит выделить Ваш интерьер среди многочисленных унылых «шаблонов» идеального интерьера.

Статьи по темеОтличие МДФ от ДСП и ДВП

МДФ (MDF-medium-density fiberboard) древесно-волокнистая плита средней плотности — Это плита, которая делается из очень мелких древесных опилок. Волокнистые плиты однородной толщины вырабатываются из предназначенного на вырубку леса и отходов (обрезков) деревообработки, которые перемалывают до небольших кубиков (чипсов), подвергают обработке паром под высоким давлением и, в последствии, подают на вращающиеся диски дефибрёра (тёрочной машины). Весь протираемый материал сразу поступает на просушку и последующую склейку.

Весь протираемый материал сразу поступает на просушку и последующую склейку.

Разница между стружкой для ДСП и для МДФ — как между продуктами, которые пропущены через мясорубку, и продуктами, измельченными миксером. Частицы дерева скрепляются лигнином и парафином, так что МДФ — очень экологичный материал.

Изделия из МДФ могут быть установлены в помещениях с относительной влажностью до 80%, против 60% для деревянных изделий.

Плюсы: Этот тип полуфабриката отличается высокой экологичностью, а также имеет отличные характеристики компактности, сцепления волокон, а также постоянство геометрических размеров в течение долгого периода времени.

Самой сильной стороной является исключительно благоприятное соотношение между твёрдостью и толщиной: листы из МДФ могут быть от 4 до 22 мм. В последнее время стали появляться дверные блоки с коробами и наличниками из МДФ, покрытые шпоном ценных пород древесины. Поверхность MDF ровная, гладкая, однородная, плотная, все это делает внешнюю обработку плит чрезвычайно простой.

Данный материал широчайшим образом применяется для изготовления мебели, ламинированных полов, дверей и погонажных изделий.

ДСП (древесно-стружечная плита)ДСП — изготавливается методом горячего плоского прессования древесных частиц (стружек и опилок), смешанных со связующим веществом, главным образом синтетическими смолами (формальдегидными смолами). Полноценным сырьем для ДСП является любая малоценная древесина, как хвойных, так и лиственных пород. Эксплуатационные свойства ДСП, в основном, зависят от их плотности, формы и размера древесных частиц, а также количества и качества связующего.

Бывают плиты с очень малой (350-450 кг/м³), малой (450-650 кг/м³), средней (650-750 кг/м³) и высокой (700-800 кг/м³) плотностью. Различают плиты одно-, трех- и пятислойные.

ДСП не рекомендуется применять в помещениях с повышенной влажностью.

Это самый распространенный материал для корпусной мебели, оформления интерьеров, строительства (крыши, перегородки и т. п.).

п.).

Плюсы: водостойкость, прочность, легкость в обработке. ДСП хорошо «держит» гвозди и шурупы, скрепляющие конструкцию. ДСП хорошо поддаются механической обработке (пилению, строганию, сверлению, фрезерованию), легко склеиваются и красятся. Еще одно достоинство ДСП — имеет низкую цену. Именно поэтому ДСП — самый широко используемый материал для мебели эконом — класса; большая часть офисной мебели производится именно из ДСП.

По некоторым физико-механическим свойствам ДСП превосходят натуральную древесину. В частности, они меньше разбухают от влаги; менее горючи; при неравномерном изменении влажности не коробятся; обладают хорошими тепло- и звукоизоляционными свойствами; более биостойки.

Минусы: наличие тех самых формальдегидных смол, которые скрепляют частицы дерева.

Дело в том, что ДСП выделяет в воздух определенное количество формальдегида — не самый полезный продукт, надо заметить.

Существует два вида ДСП: Е1 и Е2.

Е1 отличается большей экологической чистотой, показатель эмиссии формальдегида у нее заметно ниже. А вот Е2 запрещается использовать в производстве детской мебели. Самыми экологичными считаются ДСП австрийского и немецкого производства.

А вот Е2 запрещается использовать в производстве детской мебели. Самыми экологичными считаются ДСП австрийского и немецкого производства.

К недостаткам ДСП можно отнести то, что они тяжелее натуральной древесины, и уступают ей в прочности

ДВП (древесно-волокнистая плита)

ДВП изготавливают методом горячего прессования равномерно размолотой древесной массы, пропитанной синтетическими смолами, с включением в массу некоторых добавок. Сырьем для ДВП является размельченная древесная щепа и дробленка, а для улучшения эксплуатационных качеств ДВП, в древесную массу добавляют парафин, канифоль (повышает влагостойкость), синтетические смолы (для упрочнения плиты), антисептики.

Как и МДФ, ДВП получается из спрессованной древесной пыли — но в случае с ДВП частички дерева распарены, плита делается способом мокрого прессования. Именно поэтому «изнанка» ДВП фактурой напоминает поверхность творога с «сеточкой», как от влажной марли. И поэтому же плиты ДВП не бывают толстыми: технология не позволяет. Обычно одна сторона ДВП такой и остается, а другую покрывают пленкой (ламинируют или кашируют).

Обычно одна сторона ДВП такой и остается, а другую покрывают пленкой (ламинируют или кашируют).Различают такие типы ДВП:

- сверхтвердые (плотность 950 кг/м³),

- твердые (850 кг/м³), полутвердые (400 кг/м³),

- изоляционно-отделочные (250 кг/м³),

- изоляционные (до 250 кг/м³) древесноволокнистые плиты.

ДВП очень стойкий материал к различным перепадам влажности. Задние стенки большинства шкафов, днища выдвижных ящиков, эти шершавые на ощупь листы и есть ДВП. (В самой дорогой мебели вместо ДВП используется фанера, но по эксплуатационным свойствам она ненамного лучше).

Плюс: низкая цена при высокой долговечности.

Реализация шифрования и дешифрования данных в Python

Криптография — это процесс, который в основном используется для безопасной и надежной связи. Он работает с различными математическими концепциями и алгоритмами для преобразования закодированных данных в секретный код, который трудно декодировать. Он включает в себя процесс шифрования и дешифрования данных, например. Если мне нужно отправить кому-то свои личные данные по почте, я могу преобразовать информацию с помощью методов шифрования и отправить ее, с другой стороны, получатель расшифрует информацию, полученную с помощью методов дешифрования, и между ними не будет подделки данных.

Он включает в себя процесс шифрования и дешифрования данных, например. Если мне нужно отправить кому-то свои личные данные по почте, я могу преобразовать информацию с помощью методов шифрования и отправить ее, с другой стороны, получатель расшифрует информацию, полученную с помощью методов дешифрования, и между ними не будет подделки данных.

Зашифрованный текст — это данные или текст, которые зашифрованы в секретный код с использованием математического алгоритма, его можно расшифровать с помощью различных математических алгоритмов. Шифрование — это преобразование текста в секретное сообщение, технически известное как преобразование открытого текста в зашифрованный, а дешифрование — это преобразование зашифрованного текста обратно в открытый текст, чтобы только авторизованные пользователи могли расшифровать и использовать данные. Как правило, он использует ключ, известный как отправителю, так и получателю, чтобы они могли зашифровать и расшифровать текст.

Python имеет следующие модули / библиотеки, которые используются для криптографии, а именно:

- Криптография

- Простой склеп

- Hashlib: MD5 и SHA1 (наиболее защищенный)

В этой статье мы будем исследовать:

- Шифрование данных

- Расшифровка данных

- Библиотеки, используемые для криптографии

1.

Криптография

КриптографияCryptography — это пакет python, который полезен при шифровании и дешифровании данных в python.Он предоставляет разработчикам Python криптографические рецепты.

Давайте исследуем криптографию и посмотрим, как с ее помощью шифровать и расшифровывать данные.

Реализация:

Сначала нам нужно установить библиотеку, используя pip install cryptography.

а. Импорт библиотеки

Функция Fernet используется для шифрования и дешифрования в криптографии. Давайте импортируем функцию Фернет из библиотеки.

из криптографии.фернет импортный Fernet

г. Создание ключа

Криптография работает с аутентификацией, для которой нам нужно будет сгенерировать ключ. Давайте определим функцию для генерации ключа и записи его в файл. Эта функция создаст ключевой файл, в котором будет храниться наш сгенерированный ключ.

# Генерация ключа и запись его в файл def genwrite_key (): ключ = Fernet.generate_key () с open ("pass.key", "wb") как key_file: key_file.write (ключ)

Эта функция создаст проход.key в вашем каталоге, как показано на изображении ниже.

г. Загрузка ключа

Сгенерированный выше ключ является уникальным ключом, и он будет использоваться в дальнейшем для всех процессов шифрования и дешифрования, поэтому, чтобы вызывать этот ключ снова и снова, давайте определим функцию для загрузки ключа, когда это необходимо.

# Функция загрузки ключа

def call_key ():

return open ("pass.key", "rb"). read () г. Шифрование данных

Следующим шагом будет передача сообщения, которое вы хотите зашифровать, в функции кодирования, инициализация класса Fernet и шифрование данных с помощью функции шифрования.

ключ = call_key () slogan = "Привет !! Добро пожаловать в AIM !!". encode () a = Фернет (ключ) coded_slogan = a.encrypt (слоган) печать (coded_slogan)

Как видите, мы успешно зашифровали данные.

e. Расшифровка данных

Сообщение будет дешифровано тем же ключом, который мы использовали для его шифрования, и с помощью функции дешифрования. Расшифруем зашифрованное сообщение.

ключ = call_key () b = Фернет (ключ) decoded_slogan = b.decrypt (coded_slogan) печать (decoded_slogan)

Как видите, мы успешно декодировали сообщение.При использовании криптографии необходимо сохранить файл ключа в безопасности, чтобы декодировать сообщение, потому что, если ключ неуместен, сообщение / данные не будут декодированы.

Точно так же модуль криптографии можно использовать для преобразования файлов данных / текста, нам просто нужно передать файл в аргумент и закодировать и декодировать его.

2. Простая криптаЭто модуль python, который работает быстро и преобразует открытый текст в зашифрованный текст, а зашифрованный текст в простой текст за секунды и с помощью всего одной строчки кода.

Реализация:

Сначала нам нужно установить библиотеку, используя, pip install simple-crypt

а. Загрузка библиотеки

Загрузка библиотеки

из simplecrypt import encrypt, decrypt

г. Шифрование и дешифрование

Simple-crypt имеет две предопределенные функции шифрования и дешифрования, которые контролируют процесс шифрования и дешифрования. Для шифрования нам нужно вызвать функцию шифрования и передать ключ и сообщение для шифрования.

message = "Привет !! Добро пожаловать в AIM !!"

ciphercode = encrypt ('AIM', сообщение)

печать (шифрокод)

Точно так же мы можем вызвать функцию дешифрования и декодировать исходное сообщение из этого зашифрованного текста.

оригинал = расшифровать ('AIM', зашифрованный код)

печать (оригинал)

Здесь вы можете видеть, что мы использовали «AIM» в качестве пароля, и это то же самое для шифрования и дешифрования.

При использовании simple-crypt следует иметь в виду, что для шифрования и дешифрования должен быть предоставлен один и тот же ключ, в противном случае сообщения не будут декодированы обратно в исходное состояние.

Hashlib — это библиотека Python с открытым исходным кодом, используемая для кодирования, и она содержит большинство популярных алгоритмов хеширования, используемых крупными техническими фирмами в целях безопасности. Хеширование — это функция, которая принимает на вход переменную длину и дает последовательность выходных данных фиксированной длины. В отличие от модулей, обсуждаемых ранее в Hashlib, декодирование — очень сложная и трудоемкая работа, поэтому хеширование считается наиболее безопасным и безопасным кодированием.

Смотрите такжеФункции Hashlib, которые мы будем изучать, — это MD5 и SHA1

3.1 MD5Алгоритм / функция MD5 выдает 128-битное хеш-значение. Он преобразует строки в байты, чтобы они были приняты хешем. MD5 в основном используется для проверки целостности данных. Это предопределено в hashlib.

Реализация:

Нам нужно установить библиотеку hashlib для использования MD5, pip install hashlib

а. Импорт библиотеки

Импорт библиотеки

импорт hashlib

г. Шифрование данных

Чтобы зашифровать данные, нам нужно передать сообщение / данные в функцию MD5, чтобы преобразовать их в байты.Здесь вы увидите, что мы введем «b» перед тем, как набрать сообщение, потому что оно преобразует строку в байты, чтобы она была принята хешем. Функция hexdigest закодирует сообщение и вернет закодированное сообщение в виде строки HEX.

encoded_message = hashlib.md5 (привет !! Добро пожаловать в AIM !! ') convert = encoded_message.hexdigest () печать (преобразовано)

Если мы не хотим, чтобы сообщение было закодировано в HEX-строке и отображалось в виде последовательности байтов, мы воспользуемся функцией дайджеста.

3. 2 SHA1

Secure Hash Algorithms более безопасны, чем MD5. Это набор алгоритмов, таких как SHA1, SHA256 и т. Д. Он широко используется в криптографических приложениях.

Мы уже импортировали библиотеку hashlib, поэтому мы будем напрямую кодировать сообщение / данные с помощью SHA1.

Шифрование данных

Чтобы зашифровать данные, нам нужно передать сообщение / данные в функцию SHA1, чтобы преобразовать их в байты.Как и в случае с MD5, здесь вы также увидите, что мы будем вводить «b» перед вводом сообщения, потому что оно преобразует строку в байты, чтобы она была принята хешем. Функция hexdigest закодирует сообщение и вернет закодированное сообщение в виде строки HEX.

encoded_message = hashlib.sha1 (привет !! Добро пожаловать в AIM !! ') convert = encoded_message.hexdigest () печать (преобразовано)

Подобно MD5, если мы не хотим, чтобы сообщение было закодировано в HEX-строке и отображалось в виде последовательности байтов, мы будем использовать функцию дайджеста.

Точно так же мы можем попробовать разные алгоритмы хеширования для кодирования / шифрования.

Вывод:В этой статье мы рассмотрели:

- Что такое криптография и как мы можем использовать ее для шифрования и дешифрования данных / сообщений?

- Мы узнали, как simple-crypt делает шифрование и дешифрование простой задачей с помощью всего одной строчки кода.

- Мы исследовали наиболее безопасные и безопасные алгоритмы / функции для кодирования сообщений / данных и способы их реализации.

Подпишитесь на нашу рассылку новостей

Получайте последние обновления и соответствующие предложения, поделившись своей электронной почтой.Присоединяйтесь к нашей группе Telegram. Станьте частью интересного онлайн-сообщества. Присоединиться здесь.

хешей — Можно ли расшифровать хеши MD5?

Нет, невозможно отменить хеш-функцию, такую как MD5: с учетом выходного хэш-значения невозможно найти входное сообщение, если не известно достаточно информации о входном сообщении.

Расшифровка не является функцией, которая определена для хэш-функции; шифрование и дешифрование являются функциями шифра , такого как AES в режиме CBC; хэш-функции не шифруют и не расшифровывают . Хеш-функции используются для дайджеста входного сообщения. Как следует из названия, обратный алгоритм невозможен по замыслу .

Как следует из названия, обратный алгоритм невозможен по замыслу .

MD5 был разработан как криптографически безопасная односторонняя хэш-функция . Теперь легко генерировать коллизии для MD5 — даже если большая часть входного сообщения заранее определена. Итак, MD5 официально взломан, и MD5 больше не следует рассматривать как криптографически безопасный хеш. Однако по-прежнему невозможно найти входное сообщение, которое приводит к хеш-значению: найдите X, когда известен только H (X) (и X не имеет предварительно вычисленной структуры, по крайней мере, с одним 128-байтовым блоком предварительно вычисленных данных) .Нет известных атак с использованием предварительного образа против MD5.

Как правило, также возможно угадывать пароли с помощью грубой силы или (расширенных) словарных атак, сравнивать базы данных или пытаться найти хэши паролей в так называемых радужных таблицах. Если совпадение найдено, значит, с точки зрения вычислений, вход был найден. Хеш-функции также защищены от коллизионных атак: поиск

Хеш-функции также защищены от коллизионных атак: поиск X ' так, чтобы H (X') = H (X) с учетом H (X) . Таким образом, если обнаружено X , вычислительно точно известно, что это действительно входное сообщение.В противном случае вы все-таки совершили бы столкновение. Таблицы Rainbow могут использоваться для ускорения атак, и существуют специализированные интернет-ресурсы, которые помогут вам найти пароль с учетом определенного хеша.

Конечно, можно повторно использовать хеш-значение H (X) для проверки паролей, которые были сгенерированы в других системах. Единственное, что должна сделать принимающая система, — это сохранить результат детерминированной функции F , которая принимает H (X) в качестве входных данных.Когда системе задано X , тогда H (X) и, следовательно, F можно пересчитать, и результаты можно будет сравнить. Другими словами, не требуется для расшифровки хеш-значения, чтобы просто проверить правильность пароля , и вы все равно можете сохранить хеш-код как другое значение.

Вместо MD5 важно использовать хэш пароля или PBKDF (функция получения ключа на основе пароля). Такая функция указывает, как использовать соль вместе с хешем.Таким образом, идентичные хэши не будут генерироваться для идентичных паролей (от других пользователей или в других базах данных). По этой причине хэши паролей также не позволяют использовать радужные таблицы, если соль достаточно велика и правильно рандомизирована.

Хэши паролей также содержат рабочий фактор (иногда настраиваемый с использованием счетчика итераций ), который может значительно замедлить атаки, пытающиеся найти пароль с учетом соли и хеш-значения. Это важно, так как база данных с солями и хеш-значениями может быть украдена.Наконец, хеш-код пароля также может иметь вид , жестко привязанный к памяти, , так что для вычисления хеш-значения требуется значительный объем памяти. Это делает невозможным использование специального оборудования (GPU, ASIC, FPGA и т. Д.), Позволяющего злоумышленнику ускорить поиск. Другие входные данные или параметры конфигурации, такие как перец или степень распараллеливания, также могут быть доступны для хэша пароля.

Д.), Позволяющего злоумышленнику ускорить поиск. Другие входные данные или параметры конфигурации, такие как перец или степень распараллеливания, также могут быть доступны для хэша пароля.

Тем не менее, он все равно позволит любому проверить пароль с учетом H (X) , даже если H (X) является хешем пароля.Хэши паролей по-прежнему детерминированы, поэтому, если кто-то знает весь ввод и сам алгоритм хеширования, то X можно использовать для вычисления H (X) и — опять же — результаты можно сравнить.

Обычно используемые хэши паролей: bcrypt , scrypt и PBKDF2 . Существует также Argon2 и в различных формах, который стал победителем относительно недавнего конкурса по хешированию паролей. Здесь, на CrackStation, есть хорошая запись в блоге о правильной защите паролей.

Можно сделать невозможным выполнение злоумышленниками вычисления хэша для проверки правильности пароля. Для этого перец можно использовать в качестве входа в хеш пароля. В качестве альтернативы хеш-значение, конечно, может быть зашифровано с использованием шифра, такого как AES, и режима работы, такого как CBC или GCM. Однако это требует хранения секрета / ключа независимо и с более высокими требованиями к доступу, чем хэш пароля.

Для этого перец можно использовать в качестве входа в хеш пароля. В качестве альтернативы хеш-значение, конечно, может быть зашифровано с использованием шифра, такого как AES, и режима работы, такого как CBC или GCM. Однако это требует хранения секрета / ключа независимо и с более высокими требованиями к доступу, чем хэш пароля.

Как хешировать в Python.Шифрование, расшифровка, контрольная сумма и многое другое | Дэвид Меззетти

Защищенные хэши и дайджесты сообщений развивались с годами. От MD5 до SHA1, от SHA256 до SHA512.

Размер каждого метода увеличивается, повышая безопасность и снижая риск хеш-коллизий. Конфликт — это когда два разных массива данных разрешаются в один и тот же хэш.

Хеширование может принимать большой объем произвольных данных и создавать дайджест содержимого. Программное обеспечение с открытым исходным кодом создает дайджесты своих пакетов, чтобы помочь пользователям понять, что они могут быть уверены в том, что файлы не были подделаны. Небольшие изменения в файле приведут к совершенно другому хешу.

Небольшие изменения в файле приведут к совершенно другому хешу.

Посмотрите, насколько отличаются два хэша MD5 после изменения одного символа.

>>> импортировать hashlib

>>> hashlib.md5 (b "test1"). Hexdigest ()

'5a105e8b9d40e1329780d62ea2265d8a'

>>> hashlib.md5 (b "test2").Давайте рассмотрим некоторые распространенные алгоритмы безопасного хеширования.

MD5– 16 байт / 128 бит

Хэши MD5 имеют длину 16 или 128 бит.См. Пример ниже, обратите внимание, что шестнадцатеричный дайджест представляет каждый байт как шестнадцатеричную строку (т.е. ведущий 09 - это один байт). Хеши MD5 больше не используются.

>>> import hashlib

>>> hashlib.md5 (b "test"). Hexdigest ()

'098f6bcd4621d373cade4e832627b4f6'

>>> len (hashlib.md5 (b "test"). Digest ())

16SHA1–20 байт / 160 бит

Хэши SHA1 имеют длину 20 байтов или 160 бит. Хэши SHA1 также больше не используются.

>>> import hashlib

>>> hashlib.sha1 (b "test"). hexdigest ()

'a94a8fe5ccb19ba61c4c0873d391e987982fbbd3'

>>> len (hashlib.sha1 (b "test"). digest ())

20SHA256–2156 битов SHA256–2156 9000/256 имеют длину 32 байта или 256 бит. Обычно используются хэши SHA256.

>>> import hashlib

>>> hashlib.sha256 (b "test"). Hexdigest ()

'9f86d081884c7d659a2feaa0c55ad015a3bf4f1b2b0b822cd15d6c len15b0f00a08 (digest)SHA512–64 байта / 512 бит

Хэши SHA512 имеют длину 64 байта или 512 бит.Обычно используются хэши SHA512.

>>> импорт hashlib

>>> hashlib.sha512 (б "тест"). Hexdigest ()

'ee26b0dd4af7e749aa1a8ee3c10ae9923f618980772e473f8819a5d4940e0db27ac185f8a0e1d5f84f88bc887fd67b143732c304cc5fa9ad8e6f57f50028a8ff'

>>> Len (hashlib.sha512 (б "тест"). Дайджеста ())

64Симметричное шифрование, асимметричное шифрование и хеширование

Фундаментальная тема ИТ-безопасности, которая часто вызывает затруднения, - это понимание разницы между симметричным, асимметричным шифрованием и хешированием.

Хотя каждый из них имеет определенное применение, надежное решение для шифрования связи обычно реализует все три.

Симметричное шифрование

Симметричное шифрование может также называться шифрованием с общим ключом , или общим секретом , . При симметричном шифровании один ключ используется как для шифрования, так и для дешифрования трафика.

Общие алгоритмы симметричного шифрования включают DES, 3DES, AES и RC4. 3DES и AES обычно используются в IPsec и других типах VPN.RC4 получил широкое распространение в беспроводных сетях в качестве базового шифрования, используемого WEP и WPA версии 1.

Симметричные алгоритмы шифрования могут быть чрезвычайно быстрыми, а их относительно невысокая сложность позволяет легко реализовать на оборудовании. Однако они требуют, чтобы все хосты, участвующие в шифровании, уже были настроены с секретным ключом с помощью некоторых внешних средств.

Асимметричное шифрование

Асимметричное шифрование также известно как криптография с открытым ключом.

Асимметричное шифрование отличается от симметричного шифрования прежде всего тем, что используются два ключа: один для шифрования и один для дешифрования. Самый распространенный алгоритм асимметричного шифрования - RSA.

По сравнению с симметричным шифрованием асимметричное шифрование требует больших вычислительных затрат и, как правило, намного медленнее. Таким образом, он обычно не используется для защиты данных полезной нагрузки. Напротив, его главная сила - это возможность установить безопасный канал через небезопасную среду (например, Интернет).Это достигается путем обмена открытыми ключами, которые могут использоваться только для шифрования данных. Дополнительный закрытый ключ, который никогда не передается, используется для расшифровки.

Надежные решения для шифрования, такие как IPsec, реализуют сильные стороны как симметричного, так и асимметричного шифрования. Во-первых, две конечные точки обмениваются открытыми ключами, что позволяет настроить медленный, но безопасный канал.

Затем два хоста принимают решение об обмене общими симметричными ключами шифрования, чтобы построить гораздо более быстрые каналы симметричного шифрования для данных.

Хеширование

Наконец, хеширование - это форма криптографической безопасности, которая отличается от шифрования. В то время как шифрование - это двухэтапный процесс, используемый для первого шифрования, а затем дешифрования сообщения, хеширование уплотняет сообщение в необратимое значение фиксированной длины или хэш . Двумя наиболее распространенными алгоритмами хеширования, встречающимися в сети, являются MD5 и SHA-1.

Хеширование используется только для проверки данных; исходное сообщение не может быть получено из хэша.При использовании для аутентификации защищенной связи хэш обычно является результатом исходного сообщения плюс секретный ключ. Алгоритмы хеширования также часто используются без секретного ключа просто для проверки ошибок. Вы можете использовать утилиты md5sum и sha1sum на машине Linux или Unix, чтобы поэкспериментировать с хешированием.

$ echo -n Это секретное сообщение. | md5sum 39de572a4d05b1ad6552dcfee90f4d20 - $ echo -n Это секретное сообщение. | sha1sum e35c5046b5fe69488ce0ab14c5761d785995ee79 -Другой пример хеширования MD5 можно увидеть в секретных паролях IOS, которые реализуют случайную соль, чтобы избежать дублирования хешей, если два пользователя случайно выберут один и тот же пароль.

Что можно сделать для восстановления файла MDF после атаки программы-вымогателя?

Программа-вымогатель остается серьезной угрозой как для малых, так и для крупных предприятий во всем мире. Недавний опрос Bitdefender, проведенный румынской компанией по кибербезопасности и антивирусному программному обеспечению, утверждает, что 75% респондентов сталкивались с 5 атаками за последние 12 месяцев. Вы когда-нибудь задумывались, как вы будете бороться с атакой программ-вымогателей для защиты своей базы данных? Что можно сделать, чтобы восстановить файл MDF после атаки программы-вымогателя?

Что такое вирус-вымогатель

Ransomware - это разновидность вредоносного ПО, разработанного киберпреступниками, которое немедленно блокирует и шифрует данные компьютера пользователя и требует выкуп за повторный доступ к ним.

Wanna cry - один из примеров программ-вымогателей, поразивших миллионы компьютеров по всему миру в 2017 году.

Типы программ-вымогателей

Давайте посмотрим на различные типы программ-вымогателей:

- Программа-вымогатель Screen Locker: Программа-вымогатель Screen Locker блокирует экран компьютера и отображает предупреждающее сообщение о необходимости уплаты выкупа в течение определенного периода времени.

- Encrypting Ransomware: Он шифрует все файлы и папки компьютера жертвы и требует выкуп за восстановление доступа.

- Основная загрузочная запись (MBR) Программа-вымогатель: MBR - это системная программа, которая выполняется каждый раз при загрузке компьютера. Но когда возникает такая программа-вымогатель, она переводит операционную систему в незагружаемое состояние.

- IoT Ransomware: IoT Ransomware более серьезная угроза, поскольку киберпреступники полностью блокируют устройство.

Основные действия по реагированию на атаку программ-вымогателей

Ниже приводится список нескольких советов, которым вы должны следовать, чтобы избежать или снизить риск необходимости платить огромный выкуп:

Практика 1. Завершение процесса с помощью диспетчера задач

- Нажмите Ctrl + Shift + Esc, чтобы открыть диспетчер задач

- На вкладке процесса найдите все файлы, сгенерированные случайным образом.

- Если найдете, щелкните по нему и нажмите кнопку «Завершить задачу» в правом нижнем углу диспетчера задач.

в Windows 10:Важное примечание: В случае скрытых файлов вы можете выполнить следующие шаги:

- Перейдите на панель задач и введите «Папка» в поле поиска.

- Выберите Показать скрытые файлы и папки из результатов поиска.

- Наконец, в разделе «Дополнительные настройки» выберите «Показать скрытые файлы, папки и диски» и нажмите «ОК».

В Windows 7:

- Нажмите Window и клавишу R, введите Панель управления в команде запуска и нажмите OK.

- На панели управления перейдите в раздел «Оформление и персонализация».

- Выберите «Параметры папки» и перейдите на вкладку «Просмотр».

- Наконец, в разделе «Дополнительные настройки» выберите «Показать скрытые файлы, папки и диски» и нажмите «ОК».

Практика 2: Восстановление системы для восстановления зашифрованных файлов

Восстановление системы - лучший вариант борьбы с шифровальщиком-вымогателем.Чтобы восстановить систему, вы можете открыть Восстановление системы из панели управления, чтобы восстановить предыдущее состояние.

Практика 3: профессионально рекомендованное решение для восстановления файла MDF

MDF-файлы базы данных SQL могут стать одной из целей киберпреступников, чтобы сделать их недоступными в любое время. Однако, чтобы восстановить файл MDF, можно выбрать профессионально рекомендованный инструмент восстановления SQL. Это один из лучших инструментов для восстановления файлов базы данных MDF даже после атаки программы-вымогателя. Он способен восстанавливать целые объекты базы данных, включая таблицы, индексы, триггеры, хранимые процедуры и т. Д.не умаляя своей оригинальности.

Это один из лучших инструментов для восстановления файлов базы данных MDF даже после атаки программы-вымогателя. Он способен восстанавливать целые объекты базы данных, включая таблицы, индексы, триггеры, хранимые процедуры и т. Д.не умаляя своей оригинальности.

Посмотрите, как восстановить базу данных из подозрительного режима

Заключение

Восстановление базы данных - всегда сложная задача для администраторов баз данных, особенно когда файл базы данных SQL поврежден из-за атаки программ-вымогателей. Однако, используя вышеупомянутое профессиональное решение, вы можете легко вернуть свои важные данные в действие, поскольку оно имеет возможность восстановить файл MDF после атаки программы-вымогателя.

Как взломать хеши MD5 со всеми списками слов Kali Linux по умолчанию «Null Byte :: WonderHowTo

Привет, хакеры с разноцветными шляпами!

Сегодня я собираюсь показать вам, как использовать списки слов, которые поставляются с предустановленной Kali Linux, для взлома этих надоедливых хэшей, содержащих наши пароли. Я уверен, что в какой-то момент в вашей жизни вы пытались взломать пароль, пробуя несколько слов или цифр, которые могут быть паролем владельца. Возможно, вы не знаете, что у этого метода взлома есть название: атака по словарю.Эта статья от OTW содержит некоторую информацию о том, что такое словарная атака и какие существуют другие методы для взлома паролей. Этот тип взлома осуществляется с помощью списков слов, которые, как сказано в названии: список слов. Эти слова представляют собой общие пароли, которые можно персонализировать для цели, чтобы повысить шансы правильно ее ввести. На форумах по взлому и тому подобному вы найдете людей, предлагающих вам загрузить списки слов из Интернета для использования в атаке по словарю. Однако, если вы используете Kali Linux (если вы этого не сделаете, вам действительно стоит изучить его, если вы планируете стать хакером), есть несколько списков слов, которые можно найти в дистрибутиве Linux.Конечно, это не означает, что вы отказываетесь от загрузки других списков слов из Интернета, поскольку все, что вы знаете, список слов в Интернете содержит ваше волшебное слово.

Я уверен, что в какой-то момент в вашей жизни вы пытались взломать пароль, пробуя несколько слов или цифр, которые могут быть паролем владельца. Возможно, вы не знаете, что у этого метода взлома есть название: атака по словарю.Эта статья от OTW содержит некоторую информацию о том, что такое словарная атака и какие существуют другие методы для взлома паролей. Этот тип взлома осуществляется с помощью списков слов, которые, как сказано в названии: список слов. Эти слова представляют собой общие пароли, которые можно персонализировать для цели, чтобы повысить шансы правильно ее ввести. На форумах по взлому и тому подобному вы найдете людей, предлагающих вам загрузить списки слов из Интернета для использования в атаке по словарю. Однако, если вы используете Kali Linux (если вы этого не сделаете, вам действительно стоит изучить его, если вы планируете стать хакером), есть несколько списков слов, которые можно найти в дистрибутиве Linux.Конечно, это не означает, что вы отказываетесь от загрузки других списков слов из Интернета, поскольку все, что вы знаете, список слов в Интернете содержит ваше волшебное слово. Тем не менее, работа с предоставленными списками слов, по крайней мере, поможет вам исключить некоторые из них. Итак, приступим!

Тем не менее, работа с предоставленными списками слов, по крайней мере, поможет вам исключить некоторые из них. Итак, приступим!

Шаг 1. Получите свои хэши

Если вы новичок, вам может быть интересно: что такое хэш? Хэш - это пароль, который прошел через определенный алгоритм, который шифрует пароль за множеством цифр и букв, чтобы он мог быть сохранен, но не виден пользователями.Хотя существует множество типов алгоритмов с разными результатами, включая MD5, SHA-1, SQL и т. Д., Для целей этого практического руководства и сценария, который я вам предоставляю, мы будем использовать и хеш MD5. Этот хеш можно получить несколькими способами, но я получил свой через атаку слепого внедрения SQL. Эта статья с Th4 skY f0x объясняет, что я сделал хорошо. Просматривая базу данных веб-сайтов, вы можете найти что-то вроде этого:

Используя здравый смысл, вы увидите, что есть столбец под названием «Admin_Password».Опять же, используя свой здравый смысл, вы обнаружите, что под ним несколько случайных букв и цифр, и вы подумаете: «Эй, Papa Root343 подготовил меня к этому! Тогда вы скажете:« они выглядят как хеши! » "Теперь определите этот тип хэша, перейдя в свой терминал и набрав:

hash-identifier

. Вы должны получить приглашение, которое запрашивает у вас хэш. Скопируйте хэш из базы данных и вставьте его в это приглашение. Программа должна сообщить вам наиболее вероятный тип хэша, который был введен.

Вы должны получить приглашение, которое запрашивает у вас хэш. Скопируйте хэш из базы данных и вставьте его в это приглашение. Программа должна сообщить вам наиболее вероятный тип хэша, который был введен.

Шаг 2: Найдите место для размещения хэша после его взлома

Чтобы не тратить время зря, мы должны убедиться, что после взлома этого хеша есть место для ввода пароля. Предполагая, что это веб-сайт, этот Perl-скрипт от Tartou2 найдет админ-панель этого веб-сайта, если она есть. Просто скопируйте и вставьте необработанные данные из корзины для вставки, если вам не хочется их загружать. После того, как вы установили его на рабочий стол Kali или куда бы вы его ни положили, обязательно установите для него файл.pl и что у него есть разрешение на запуск. Вы можете убедиться в этом, набрав:

chmod 755 «Как бы вы назвали script.sh»

Затем просто запустите сценарий и предоставьте ему любую информацию, которую он запрашивает. Если ничего не найдено, хеш может быть использован как приманка и бесполезен. Найдите другую цель или найдите другой хэш и вернитесь.

Найдите другую цель или найдите другой хэш и вернитесь.

Шаг 3. Взломайте этот хэш

Теперь, когда у вас есть цель и хэш, мы должны взломать его, чтобы раскрыть его содержимое.Хорошей автономной программой, не требующей интенсивного использования процессора или графического процессора, которая взламывает хеши, является Hashcat, которую, конечно же, можно найти в Kali Linux. Эта программа позволяет вам вводить как хеш-список (содержащий хэши), так и список слов (содержащий возможные пароли), а затем сравнивает хешированные формы слов в списке слов с хешами в хеш-списке, чтобы увидеть, есть ли совпадения. . Важная часть - это список слов. Если у вас есть хороший список слов, шансы найти совпадение возрастают. Возвращаясь к установленному в Kali списку слов, я создал сценарий BASH, который использует hashcat и автоматизирует этот процесс со всеми списками слов, найденными в Kali; процесс, который обычно занимает очень много времени.Этот скрипт, получивший название The Hash Slinging Slasher (довольно крутое название, правда? Я знаю), можно найти здесь. Как и в случае с другим скриптом, убедитесь, что у него есть разрешение на запуск, введя ту же команду, что и раньше, с собственным именем, но УБЕДИТЕСЬ, ЧТО ВЫ ДАЛИ ЭТОМ СЦЕНАРИЯМ РАСШИРЕНИЕ .sh, а НЕ .pl ОДИН! Все, о чем я прошу, это рассказать мне, что вы думаете о сценарии, и не копировать и вставлять его после изменения имени и называть его своим собственным творением. Запустите его так:

Как и в случае с другим скриптом, убедитесь, что у него есть разрешение на запуск, введя ту же команду, что и раньше, с собственным именем, но УБЕДИТЕСЬ, ЧТО ВЫ ДАЛИ ЭТОМ СЦЕНАРИЯМ РАСШИРЕНИЕ .sh, а НЕ .pl ОДИН! Все, о чем я прошу, это рассказать мне, что вы думаете о сценарии, и не копировать и вставлять его после изменения имени и называть его своим собственным творением. Запустите его так:

Скопируйте и вставьте свой хеш в текстовый файл, а затем найдите его местоположение.Под расположением я подразумеваю «root / Desktop / hash.txt» или где бы вы его ни сохранили. На данный момент скрипт может пытаться взломать только 5 хешей MD5 за раз, поэтому, если вы попытаетесь запустить более 5 хешей за раз или попытаетесь взломать хеш SHA-1, СЦЕНАРИЙ НЕ БУДЕТ РАБОТАТЬ. После размещения хеш-файла скрипт сделает все остальное. Просто найдите зеленую подсветку, и вы увидите пароль. Когда программа будет завершена, найдите это:

Шаг 4: Введите этот пароль в

Вот! Все готово. Введите этот пароль вместе с именем пользователя, указанным в базе данных (, см. Шаг 1, ), и вы должны войти.

Введите этот пароль вместе с именем пользователя, указанным в базе данных (, см. Шаг 1, ), и вы должны войти.

Hacking in Progress Я хотел бы поблагодарить сообщество Null-Byte, поскольку это мое первое практическое руководство, и я надеюсь, что я хоть чему-то научил или предоставил новые ресурсы. Надеюсь, мне удастся сделать еще много таких вещей, пока я учусь у вас.

Спасибо -Root343

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою хакерскую карьеру с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности.

Купить сейчас (скидка 90%)>

Другие выгодные предложения, которые стоит проверить:

Общие сведения о шифровании SSH и процессе подключения

Введение

SSH или безопасная оболочка - это безопасный протокол и наиболее распространенный способ безопасного администрирования удаленных серверов. Используя ряд технологий шифрования, SSH предоставляет механизм для установления криптографически защищенного соединения между двумя сторонами, аутентификации каждой стороны по отношению к другой и передачи команд и вывода туда и обратно.

Используя ряд технологий шифрования, SSH предоставляет механизм для установления криптографически защищенного соединения между двумя сторонами, аутентификации каждой стороны по отношению к другой и передачи команд и вывода туда и обратно.

В других руководствах мы обсуждали, как настроить доступ на основе ключей SSH, как подключаться с помощью SSH, а также некоторые советы и рекомендации по SSH.

В этом руководстве мы рассмотрим основные методы шифрования, которые использует SSH, и методы, которые он использует для установления безопасных соединений. Эта информация может быть полезна для понимания различных уровней шифрования и различных шагов, необходимых для установления соединения и аутентификации обеих сторон.

Симметричное шифрование, асимметричное шифрование и хэши

Для защиты передачи информации SSH использует несколько различных типов методов манипулирования данными в различных точках транзакции.К ним относятся формы симметричного шифрования, асимметричного шифрования и хеширования.

Симметричное шифрование

Взаимосвязь компонентов, которые шифруют и дешифруют данные, определяют, будет ли схема шифрования симметричной или асимметричной.

Симметричное шифрование - это тип шифрования, при котором один ключ может использоваться для шифрования сообщений, отправляемых противоположной стороне, а также для дешифрования сообщений, полученных от другого участника. Это означает, что любой, кто владеет ключом, может зашифровать и расшифровать сообщения для всех, кто владеет ключом.

Этот тип схемы шифрования часто называется шифрованием с «общим секретом» или шифрованием с «секретным ключом». Обычно существует только один ключ, который используется для всех операций, или пара ключей, связь которых легко обнаружить и получить противоположный ключ тривиально.

Симметричные ключи используются SSH для шифрования всего соединения. Вопреки тому, что предполагают некоторые пользователи, пары асимметричных ключей публичного и частного доступа, которые могут быть созданы, используются только для аутентификации, а не для шифрования соединения. Симметричное шифрование позволяет защитить от слежки даже аутентификацию по паролю.

Симметричное шифрование позволяет защитить от слежки даже аутентификацию по паролю.

И клиент, и сервер участвуют в установлении этого ключа, и полученный секрет никогда не известен посторонним лицам. Секретный ключ создается с помощью процесса, известного как алгоритм обмена ключами. Этот обмен приводит к тому, что сервер и клиент получают один и тот же ключ независимо друг от друга, разделяя определенные части общедоступных данных и манипулируя ими с помощью определенных секретных данных.Этот процесс будет более подробно объяснен позже.

Симметричный ключ шифрования, созданный этой процедурой, основан на сеансе и представляет собой фактическое шифрование данных, передаваемых между сервером и клиентом. Как только это будет установлено, остальные данные должны быть зашифрованы с помощью этого общего секрета. Это делается до аутентификации клиента.

SSH можно настроить для использования различных систем симметричного шифрования, включая AES, Blowfish, 3DES, CAST128 и Arcfour. Сервер и клиент могут выбрать список своих поддерживаемых шифров, упорядоченный по предпочтениям. Первый вариант из списка клиентов, доступный на сервере, используется как алгоритм шифрования в обоих направлениях.

Сервер и клиент могут выбрать список своих поддерживаемых шифров, упорядоченный по предпочтениям. Первый вариант из списка клиентов, доступный на сервере, используется как алгоритм шифрования в обоих направлениях.

В Ubuntu 14.04 и клиент, и сервер имеют следующие значения по умолчанию: aes128-ctr , aes192-ctr , aes256-ctr , arcfour256 , arcfour128 27, aeso.com , aes256-gcm @ openssh.com , [email protected] , aes128-cbc , blowfish-cbc , cast128-cbc , aes192-cbc , aes256-. arc

Это означает, что если две машины Ubuntu 14.04 подключаются друг к другу (без переопределения шифров по умолчанию с помощью параметров конфигурации), они всегда будут использовать шифр aes128-ctr для шифрования своего соединения.

Асимметричное шифрование

Асимметричное шифрование отличается от симметричного шифрования тем, что для отправки данных в одном направлении необходимы два связанных ключа..jpg) Один из этих ключей известен как закрытый ключ , а другой - открытый ключ .

Один из этих ключей известен как закрытый ключ , а другой - открытый ключ .

Открытый ключ может быть свободно передан любой стороне. Он связан с его парным ключом, но закрытый ключ не может быть получен из открытого ключа . Математическая взаимосвязь между открытым ключом и закрытым ключом позволяет открытому ключу шифровать сообщения, которые могут быть расшифрованы только закрытым ключом. Это односторонняя возможность, означающая, что открытый ключ не может расшифровать сообщения, которые он пишет, и не может расшифровать что-либо, что может послать ему закрытый ключ.

Закрытый ключ должен храниться в полном секрете и ни в коем случае не должен передаваться третьим лицам. Это ключевое требование для работы парадигмы открытого ключа. Закрытый ключ - единственный компонент, способный расшифровать сообщения, которые были зашифрованы с использованием связанного открытого ключа. В силу этого факта любой объект, способный дешифровать эти сообщения, продемонстрировал, что он контролирует закрытый ключ.

SSH использует асимметричное шифрование в нескольких разных местах.Во время начального процесса обмена ключами, используемого для , для установки симметричного шифрования (используется для шифрования сеанса), используется асимметричное шифрование. На этом этапе обе стороны создают пары временных ключей и обмениваются открытым ключом, чтобы создать общий секрет, который будет использоваться для симметричного шифрования.

Более широко обсуждаемое использование асимметричного шифрования с SSH происходит от аутентификации на основе ключей SSH. Пары ключей SSH могут использоваться для аутентификации клиента на сервере.Клиент создает пару ключей, а затем загружает открытый ключ на любой удаленный сервер, к которому он хочет получить доступ. Он помещается в файл с именем authorized_keys в каталоге ~ / .ssh в домашнем каталоге учетной записи пользователя на удаленном сервере.

После того, как симметричное шифрование установлено для защиты связи между сервером и клиентом, клиент должен пройти аутентификацию, чтобы получить доступ. Сервер может использовать открытый ключ в этом файле для шифрования сообщения запроса клиенту.Если клиент может доказать, что он смог расшифровать это сообщение, он продемонстрировал, что владеет соответствующим закрытым ключом. Затем сервер может настроить среду для клиента.

Сервер может использовать открытый ключ в этом файле для шифрования сообщения запроса клиенту.Если клиент может доказать, что он смог расшифровать это сообщение, он продемонстрировал, что владеет соответствующим закрытым ключом. Затем сервер может настроить среду для клиента.

Хеширование

Еще одна форма обработки данных, которую использует SSH, - это криптографическое хеширование. Криптографические хеш-функции - это методы создания краткой «подписи» или резюме набора информации. Их основные отличительные черты заключаются в том, что они никогда не предназначены для отмены, на них практически невозможно повлиять предсказуемо, и они практически уникальны.

Использование одной и той же хеш-функции и сообщения должно давать один и тот же хэш; изменение любой части данных должно привести к совершенно другому хешу. Пользователь должен , а не иметь возможность создать исходное сообщение из заданного хэша, но он должен, , быть в состоянии определить, создало ли данное сообщение данный хеш.

Учитывая эти свойства, хэши в основном используются для целей целостности данных и для проверки подлинности связи. В основном SSH используется с HMAC или кодами аутентификации сообщений на основе хэшей.Они используются, чтобы гарантировать, что полученный текст сообщения не поврежден и не изменен.

Как часть согласования симметричного шифрования, описанного выше, выбирается алгоритм кода аутентификации сообщения (MAC). Алгоритм выбирается путем проработки списка приемлемых MAC-адресов клиента. Будет использован первый из этого списка, который поддерживает сервер.

Каждое сообщение, отправляемое после согласования шифрования, должно содержать MAC, чтобы другая сторона могла проверить целостность пакета.MAC рассчитывается на основе симметричного общего секрета, порядкового номера пакета сообщения и фактического содержимого сообщения.

Сам MAC отправляется за пределы симметрично зашифрованной области в качестве последней части пакета. Исследователи обычно рекомендуют сначала этот метод шифрования данных, а затем вычисления MAC.

Как работает SSH?

Вы, вероятно, уже имеете базовое представление о том, как работает SSH. Протокол SSH использует модель клиент-сервер для аутентификации двух сторон и шифрования данных между ними.

Серверный компонент ожидает подключений через назначенный порт. Он отвечает за согласование безопасного соединения, аутентификацию подключающейся стороны и создание правильной среды, если учетные данные приняты.

Клиент отвечает за начало первоначального установления связи TCP с сервером, согласование безопасного соединения, проверку того, что идентичность сервера совпадает с ранее записанной информацией, и предоставление учетных данных для аутентификации.

Сеанс SSH устанавливается в два отдельных этапа. Первый - согласовать и установить шифрование для защиты будущего обмена данными. Второй этап - аутентификация пользователя и определение того, следует ли предоставлять доступ к серверу.

Согласование шифрования для сеанса

Когда клиент устанавливает TCP-соединение, сервер отвечает поддерживаемыми им версиями протокола. Если клиент может соответствовать одной из допустимых версий протокола, соединение продолжается.Сервер также предоставляет свой открытый ключ хоста, который клиент может использовать, чтобы проверить, был ли это предполагаемый хост.

Если клиент может соответствовать одной из допустимых версий протокола, соединение продолжается.Сервер также предоставляет свой открытый ключ хоста, который клиент может использовать, чтобы проверить, был ли это предполагаемый хост.

На этом этапе обе стороны согласовывают ключ сеанса, используя версию так называемого алгоритма Диффи-Хеллмана. Этот алгоритм (и его варианты) позволяют каждой стороне комбинировать свои личные данные с общедоступными данными из другой системы для получения идентичного секретного сеансового ключа.

Ключ сеанса будет использоваться для шифрования всего сеанса.Пары открытого и закрытого ключей, используемые для этой части процедуры, полностью отделены от ключей SSH, используемых для аутентификации клиента на сервере.

Основа этой процедуры для классической процедуры Диффи-Хеллмана:

- Обе стороны соглашаются с большим простым числом, которое будет служить начальным значением.

- Обе стороны договариваются о генераторе шифрования (обычно AES), который будет использоваться для управления значениями предопределенным способом.

- Независимо, каждая сторона придумывает другое простое число, которое держится в секрете от другой стороны.Этот номер используется в качестве закрытого ключа для этого взаимодействия (отличается от закрытого ключа SSH, используемого для аутентификации).

- Сгенерированный закрытый ключ, генератор шифрования и общее простое число используются для генерации открытого ключа, производного от закрытого ключа, но который может быть передан другой стороне.

- Оба участника затем обмениваются своими сгенерированными открытыми ключами.

- Принимающий объект использует свой собственный закрытый ключ, открытый ключ другой стороны и исходное общее простое число для вычисления общего секретного ключа.Хотя это вычисляется каждой стороной независимо с использованием противоположных закрытых и открытых ключей, в результате будет получен один и тот же общий секретный ключ .

- Затем общий секрет используется для шифрования всего последующего обмена данными.

Шифрование с общим секретом, которое используется для остальной части соединения, называется протоколом двоичных пакетов. Вышеупомянутый процесс позволяет каждой стороне в равной степени участвовать в создании общего секрета, что не позволяет одной стороне управлять секретом.Он также выполняет задачу создания идентичного общего секрета без необходимости отправлять эту информацию по незащищенным каналам.

Сгенерированный секрет является симметричным ключом, что означает, что тот же ключ, который использовался для шифрования сообщения, можно использовать для его расшифровки на другой стороне. Цель этого - заключить все дальнейшие коммуникации в зашифрованный туннель, который не может быть расшифрован посторонними.

После того, как шифрование сеанса установлено, начинается этап аутентификации пользователя.

Аутентификация доступа пользователя к серверу

Следующий этап включает аутентификацию пользователя и определение доступа. Есть несколько различных методов, которые могут использоваться для аутентификации, в зависимости от того, что принимает сервер.

Самым простым, вероятно, является аутентификация по паролю, при которой сервер просто запрашивает у клиента пароль учетной записи, с которой он пытается войти. Пароль отправляется через согласованное шифрование, поэтому он защищен от посторонних лиц.

Несмотря на то, что пароль будет зашифрован, этот метод обычно не рекомендуется из-за ограничений по сложности пароля. Автоматические скрипты могут очень легко взламывать пароли нормальной длины по сравнению с другими методами аутентификации.

Наиболее популярной и рекомендуемой альтернативой является использование пар ключей SSH. Пары ключей SSH являются асимметричными ключами, что означает, что два связанных ключа выполняют разные функции.

Открытый ключ используется для шифрования данных, которые можно расшифровать только с помощью закрытого ключа.Открытый ключ может быть свободно передан, потому что, хотя он может зашифровать закрытый ключ, не существует метода получения закрытого ключа из открытого ключа.

Аутентификация с использованием пар ключей SSH начинается после того, как будет установлено симметричное шифрование, как описано в последнем разделе. Процедура происходит так:

- Клиент начинает с отправки идентификатора для пары ключей, с которой он хотел бы аутентифицироваться, на сервер.

- Сервер проверяет файл

authorized_keysучетной записи, в которую пытается войти клиент, для получения идентификатора ключа. - Если в файле обнаружен открытый ключ с совпадающим идентификатором, сервер генерирует случайное число и использует открытый ключ для его шифрования.

- Сервер отправляет клиенту это зашифрованное сообщение.